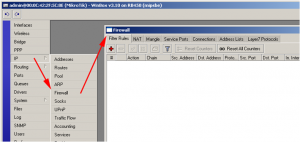

Mikrotik RouterOS Firewall Nedir?

Firewall cihazımız üzerinden geçen tüm paketleri izleyerek bu paketlere vereceğimiz parametrelere göre işlem yapmak üzere kurgulanmış bir uygulamadır.

Bu uygulama tüm işlemlerini 3 ana tablo altında toplamaktadır.

INPUT: Yani sadece router’ımıza giren paketler.

OUTPUT: Yani sadece router’ımızdan dışarı çıkan paketler.

FORWARD: Router’ımız üzerinden geçerek bir başka ip adresine giden paketler.(routing-nat)

Mikrotik Linux tabanlı bir sistem olduğundan Linux Kerneli üzerindeki IPTABLES sistemi ile birebir aynı mantığa sahiptir. Fakat kullanım açısından ciddi kolaylıklar sağlayarak çok daha rahat yönetim imkanı sunmaktadır.

Firewall özellikleri ile pek çok parametre sayesinde bize 120 den fazla seçenek ile filtreleme ve uygulama yapmamıza olanak tanır.

Son sürümlerde geliştirilen bu özelliği sayesinde pek çok işlemde SCRIPT yazarak algılama ve tespit konularında da beceriler eklenen Mikrotik Firewall ofis networklerinizde ciddi oranda kolaylıklar sağlamaktadır.

Firewall Planlama

Planlama konusunda 2 tip mantık üzerinden hareket edebiliriz.

- İlk tip: Herşeyi kapatarak sadece ihtiyacımız olan portlara izin vererek.

- İkinci tip: Herşeyi açık bırakarak, sadece engellemek istediğimiz portları engelleyerek.

Bu tiplerin kullanımlarına örnek:

Herşeyi engelle, sadece ihtiyacınız olan portlara izin ver:

Örnek olarak web, dns, mail gibi servisler sunduğunuz bir server’ınız veya serverlarınız var. Bu durumda sadece kullandığınız portlara izin vermeniz, ihtiyacınız olmayan diğer portları tamamen kapatmanız en doğru çözüm olacaktır.

Herşeye izin ver, sadece engellemek istediklerini engelle.

Bu durum bir ofis kullanımı için oldukça uygundur. Örnek olarak 50 kullanıcılık bir ofis networkünde MSN veya OYUN portlarını kapatmak fakat diğer tüm uygulamalara müsade etmek en kolay yönetimlerdendir.

Bu kullanımlardan hangisi size en uygun buna karar vererek işleme başlayabilirsiniz.

Adım adım aşağıdaki noktaların üzerinden geçerek firewall yapılandırmanızı planlayabilirsiniz.

Adım 1: Öncelikle firewall’ın güvenliğini sağlamalıyız. Bu güvenliği firewall’a sadece belirli ip adreslerinden tüm erişimlere izin vererek, diğer erişimlerin tamamını kapatarak sağlayabiliriz. Ayrıca dışarıya açık olan servislerin erişim limitlerinide belirtebiliriz. Örnek olarak sadece ssh ve web portunu açık bırakarak diğer tüm portları kapatmak, ICMP üzerinden de gelen talepleride aynı şekilde belirli süre ve paket boyutuna limitlememiz yeterli olacaktır.

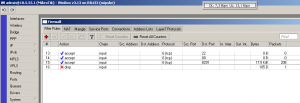

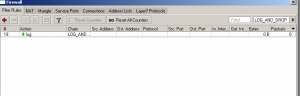

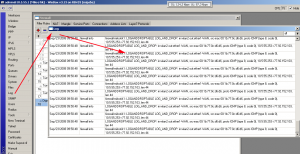

Grafikte göreceğiniz noktada Bytes ve Packet alanlarında bu girmiş olduğunuz kuralın kaç byte ve kaç paket için uygulandığınıda görebiliyorsunuz. Bu özellik sayesinde uygulanan kuralın işlevsellik durumunu kontrol edebiliyor, ne kadar etki yarattığını inceleyebiliyorsunuz.

Ayrıca kuralın üzerine 2 defa tıklamanız durumunda Trafik ve İstatistikler sekmelerinde anlık olarak trafik ve diğer istatistik verilerinide görebilirsiniz.

Adım 2: karar verdiğimiz kullanım tipini belirlediysek buna göre kuralları oluşturabiliriz. Örnek olarak herşeyi kapatarak sadece ihtiyacımız olan portlara açmayı görebilirsiniz.

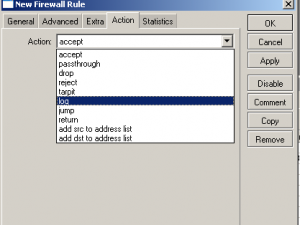

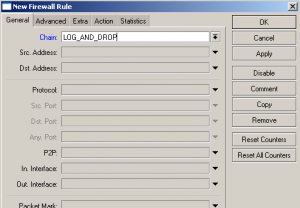

Adım 3: Erişimlerin kayıtlarınıda tutmak istersek bu durumdada Firewall ayarlarımızı kullanarak erişimleri kaydedebiliriz. Bu işlem için yeni kural ekliyorsunuz. Kural ekleme ekranında Chain kısmına yeni yaratmak istediğiniz tabloyu yaratmanız yeterlidir. Winbox bu kuralı otomatik olarak yaratacaktır. Ekstra bir işlem yapmanıza gerek yoktur.

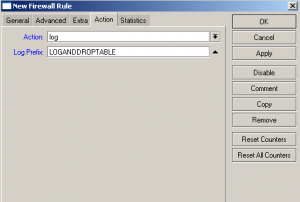

Bu işlemde Action kısmında işlem olarak LOG seçiyor ve LOG PREFIX olarak LOGANDDROP yazıyoruz. Bu işlem sayesinde bu kurallarca tutulacak kayıtların satır başlarında bu kural tarafından tutulduğuna dair bir belirti olacak böylece pek çok log üzerinde çalışırken hangi işlemden dolayı kayıt tutulduğunu karıştırmamış olacaksınız.

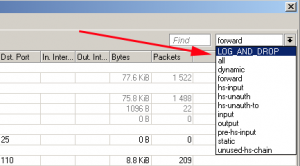

Yarattığımız LOGANDDROP tablosunu firewall penceresinin sağ tarafından seçerek bu tablo içerisindeki kurallarımızı görebilirsiniz.

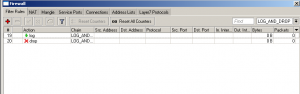

Bu tabloda 2 kural uygulayacağız. 1. Kuralımız gelen tüm paketleri kaydet. Yani Log tutması. 2. kural ise tüm paketleri engellemesi olacak. Bu kural sonrasında tablomuzun görünümü şu şekilde olacaktır.

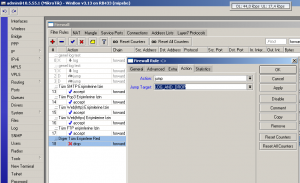

Şimdi bu tablomuzu yarattık. Fakat ana tablolarımız olan INPUT-FORWARD-OUTPUT veya diğer aktif tablolarımızdan herhangi bir işlemi bu tablomuza yönlendirmeden kullanılamayacaktır. Bu nedenle yapmak istediğimiz işleme göre kuralları bu tabloya yönlendirmemiz gerekecektir. Action kısmında JUMP özelliği bu işlem için kullanılmaktadır.

Örneğimizde istemediğimiz tüm paketleri DROP olarak seçmiştik. Şimdi bu filtreye giderek DROP yerine JUMP seçeceğiz. JUMP edilecek tablo olarakta yeni yarattığımız bu LOG_AND_DROP tablosunu seçeceğiz. Böylece bu filtreye uyan tüm paketler bu tablomuza gelecektir. Bu tablomuzda önce kaydedilecek sonrasında ise DROP edilecektir.

Ve bu kuralımızın ardından LOG kısmına girip baktığımızda pek çok kayıt göreceksiniz. Bu kayıtları incelerseniz hangi Source ip adresinden hangi destination’a gittiğine kadar pek çok detayı bulabilirsiniz.

Bu arada önemli bir özellik konusunda bilgi vermemiz gerekiyor. Sistemin default log özelliği 50-100 satırdan fazla kaydı tutmayacaktır. Log özelliğini genişletmek için daha sonraki makalelerimizde unix SYSLOGD üzerinde log tutulabilmesine ilişkin bazı özellikleri incelemeniz gerekmektedir.

Farklı tablolar kullanarak farklı kullanımlar veya farklı müşterileriniz için Mikrotik Firewall’ı oldukça iyi derecede düzenleyebilirsiniz.